Khoa Học Thực Nghiệm & Tâm Linh

Dấu vân tay của chính quyền Trung Quốc đang lộ rõ trong những hoạt động gián điệp nhắm vào Nhật Bản

oichiro Mizushima – Chủ tịch Cơ quan Hưu trí Nhật Bản phát biểu trong một cuộc họp báo của Bộ Phúc lợi tại Tokyo vào ngày 1 tháng 6 năm 2015.

Toichiro Mizushima – Chủ tịch Cơ quan Hưu trí Nhật Bản phát biểu trong một cuộc họp báo của Bộ Phúc lợi tại Tokyo vào ngày 1 tháng 6 năm 2015. Cơ quan Hưu trí cho biết vào ngày 1 tháng 6, mạng máy tính của họ đã bị tin tặc tấn công, khiến dữ liệu cá nhân của 1,25 triệu người bị rò rỉ (AFP PHOTO / JIJI PRESS JAPAN OUT).

Phân tích tin tức

Nhiều bằng chứng mới đây đã cho thấy rằng chính quyền Trung Quốc đang nhắm mục tiêu vào Nhật Bản trong một hoạt động gián điệp có quy mô lớn, phản ánh những chiến dịch tương tự mà họ đã từng làm với Hoa Kỳ.

Chiến dịch nhắm vào những thông tin bí mật đã bị các nhà nghiên cứu tại công ty an ninh mạng Kaspersky Lab phơi bày vào ngày 20 tháng 8. Hàng trăm nạn nhân đã trở thành mục tiêu của chiến dịch được triển khai từ cuối tháng 11 năm 2013, bao gồm các tổ chức chính phủ và cơ quan hưu trí của người Nhật Bản, và cả các mục tiêu thuộc lĩnh vực nghiên cứu, sản xuất và tài chính.

“Đây là lần đầu tiên Kaspersky Lab phát hiện một chiến dịch tập trung mọi nỗ lực nhắm vào các mục tiêu thuộc Nhật Bản – và nó vẫn đang hoạt động”, theo báo cáo của Kaspersky phân tích về cuộc tấn công này.

Ông Kurt Baumgartner – Trưởng ban Nghiên cứu Bảo mật tại Kaspersky Lab đã cho biết trong một cuộc phỏng vấn qua email: “Chúng tôi không quy trách nhiệm cho ai cả”. Tuy nhiên, trong lúc họ vẫn chưa nói rõ ai là người đứng đằng sau cuộc tấn công này, thì các nhà nghiên cứu đã phát hiện ra 4 bằng chứng liên quan đến nhóm tin tặc “Blue Termite”, cho thấy công việc của nhóm này gắn liền với ĐCSTQ.

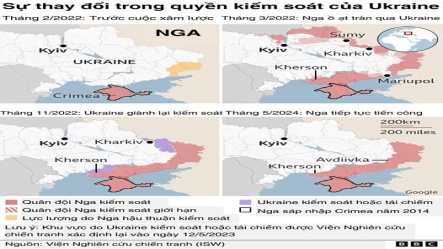

Một đồ họa thông tin (infographic) từ công ty an ninh Kaspersky Lab mô tả chi tiết các mục tiêu thuộc Nhật Bản, trong một chiến dịch gián điệp không gian mạng mới đây. (Kaspersky Lab)

Một đồ họa thông tin (infographic) từ công ty an ninh Kaspersky Lab mô tả chi tiết các mục tiêu thuộc Nhật Bản, trong một chiến dịch gián điệp không gian mạng mới đây (Kaspersky Lab)

Những mục tiêu mới của Trung Quốc

Vụ tấn công có một số điểm kỳ lạ cho thấy có nhiều điểm rất tương đồng với các cuộc tấn công chống lại Hoa Kỳ do chính quyền Trung Quốc dàn dựng.

Kaspersky lưu ý mục tiêu chính của cuộc tấn công là nhắm vào cơ quan hưu trí của Nhật Bản, vì cơ quan này rất phù hợp với định hướng mục tiêu mới của các nhóm tin tặc Trung Quốc. Eric Devansky – Trưởng phòng Dịch vụ Bảo mật Toàn cầu của hãng TrueShield Security đã nói với thời báo Đại Kỷ Nguyên trong một cuộc phỏng vấn gần đây: “Chúng tôi đang nhìn thấy một sự chuyển đổi mô hình trong các loại dữ liệu [mà họ đang nhắm vào]”.

Devansky nói rằng trong khi các mục tiêu chính của các nhóm tin tặc của ĐCSTQ thường nhắm đến là tài sản trí tuệ và các dữ liệu này thường được sử dụng để kiếm lợi nhuận, thì những thông tin cá nhân rất có ích cho công tác gián điệp cũng chính là mục tiêu mới của họ.

Tương tự như các cuộc tấn công vào cơ quan hưu trí của Nhật Bản, gần đây người ta ước tính các nhóm tin tặc của ĐCSTQ đã đánh cắp hơn 80 triệu hồ sơ về người dân Mỹ từ tập đoàn bảo hiểm y tế Anthem Inc. Không lâu sau đó, nhóm tin tặc liên quan đến cuộc tấn công vào tập đoàn Anthem, cũng đã càn quét Văn phòng Quản lý Nhân sự Liên bang Mỹ, nhằm đánh cắp lý lịch và hồ sơ cá nhân của gần 21,5 triệu nhân viên liên bang.

Một nguồn tin am hiểu về các hoạt động gián điệp của Trung Quốc đã nói với thời báo Đại Kỷ Nguyên rằng các dữ liệu này đang được sử dụng để xây dựng một cơ sở dữ liệu về thông tin cá nhân của người Mỹ, bằng cách sử dụng một hệ thống có cùng phần mềm với chương trình gián điệp trong nước của Trung Quốc gọi là “Hệ thống tín dụng xã hội”. Những cuộc tấn công mạng nhắm vào Nhật Bản đã cho thấy rằng ĐCSTQ đang mở rộng cơ sở dữ liệu của họ, không chỉ bao gồm thông tin cá nhân của người Mỹ, mà nay còn có thêm thông tin của người Nhật.

Chính quyền Trung Quốc trực tiếp chỉ đạo

Các tổ chức nằm trong mục tiêu của cuộc tấn công, bên cạnh cơ quan hưu trí của người Nhật Bản, thì còn có rất nhiều – và nhiều tổ chức nằm trong các mục tiêu bổ sung này thì rất phù hợp với những chương trình của ĐCSTQ.

Ông Baumgartner cho biết, trong cuộc tấn công này, các nhóm tin tặc “đang thu thập trong mọi khả năng có thể bất kỳ dữ liệu nào mà có liên quan đáng kể đến địa chính trị và công nghệ của Nhật Bản”.

Một trong những chính sách do ĐCSTQ trực tiếp chỉ đạo cho hành vi trộm cắp về sở hữu trí tuệ để đạt được lợi ích kinh tế là Dự án 863, được cựu lãnh đạo ĐCSTQ Đặng Tiểu Bình khởi xướng vào năm 1986, và sau đó được cập nhật vào năm 1992 và 1996.

Dự án 863 “cung cấp tài chính và hướng dẫn cho các hoạt động bí mật nhằm lấy được công nghệ và thông tin kinh tế nhạy cảm của Mỹ “, theo một báo cáo của Văn phòng Điều hành Phản gián Quốc gia Mỹ. Chương trình này đã xác định rõ 9 ngành công nghiệp, bao gồm công nghệ sinh học, không gian, công nghệ thông tin, công nghệ laser, tự động hóa, năng lượng, vật liệu mới, viễn thông và công nghệ biển.

Một số ngành công nghiệp đã bị nhóm tin tặc Blue Termite tấn công có liên quan mật thiết với 4 lĩnh vực [nằm trong những mục tiêu] mà Dự án 863 đã đề ra. Đối với lĩnh vực công nghệ tự động hoá, các nhóm tin tặc này đã nhắm mục tiêu vào các ngành công nghiệp Nhật Bản trong lĩnh vực xây dựng, robot và dây chuyền sản xuất. Đối với lĩnh vực năng lượng, họ nhắm mục tiêu vào ngành công nghiệp điện và năng lượng Nhật Bản. Còn đối với lĩnh vực công nghệ thông tin và truyền thông, các nhóm tin tặc này nhắm mục tiêu vào các ngành công nghiệp vệ tinh, các dịch vụ thông tin, phương tiện truyền thông Nhật Bản.

Một công cụ mới

Với một mức độ cao hơn về mặt kỹ thuật, cách mà nhóm tin tặc này làm cho các mạng máy tính bị nhiễm thì cũng rất đáng nói. Phương pháp của chúng tương ứng với những thay đổi gần đây trong các vụ tấn công mạng của chính quyền Trung Quốc.

Kaspersky bắt đầu theo dõi các cuộc tấn công của nhóm tin tặc Blue Termite kể từ tháng 10 năm 2014. Ban đầu, nhóm tin tặc này đã sử dụng các cuộc tấn công theo kiểu lừa đảo – thường gửi những email có virus lây nhiễm cho từng nạn nhân – dựa trên cơ sở này, nhóm tin tặc sẽ được quyền truy cập vào các máy tính nằm trong mục tiêu của chúng.

Tuy nhiên, đến ngày 7 tháng 8 thì chúng đã thay đổi phương pháp này, dựa theo số liệu được công bố bởi Kaspersky.

Chỉ trước đó vài ngày, vào ngày 3 tháng 8, một nhóm tin tặc hoạt động chính trị đã rò rỉ thông tin về một công ty của Ý có tên là Hacking Team – chuyên cung cấp phần mềm gián điệp cho các chính phủ.

Nhóm này đã làm rò rỉ lỗ hổng Zero-day – một kiểu tấn công mạng liên tục, không ngơi nghỉ, và gần như không bị phát hiện bởi các công ty an ninh – mà Hacking Team thường xuyên sử dụng trong các cuộc tấn công. Kiểu tấn công này liên quan đến việc gây nhiễm độc cho các trang web mà các nạn nhân của vụ tấn công thường hay truy cập, được biết đến với tên “tấn công vũng nước mồi” (watering hole attack), và bao gồm những đoạn mã để lọc ra các mục tiêu mong muốn.

Chẳng bao lâu sau khi lỗ hổng Zero-day được sử dụng bởi Hacking Team bị tiết lộ ra bên ngoài, nhóm tin tặc của ĐCSTQ đã chiếm được nó, và bắt đầu thực hiện những vụ tấn công của riêng họ.

Cuộc tấn công đầu tiên theo kiểu như vậy đã được tiết lộ bởi công ty an ninh mạng Zscaler vào ngày 14 tháng 8. Trong một báo cáo, nó đã trình bày chi tiết một cuộc tấn công của Trung Quốc chống lại một “công ty dịch vụ tài chính rất nổi tiếng”, nhưng chúng tôi xin được giấu tên.

Các tin tặc Trung Quốc đã sử dụng lỗ hổng Zero-day để khởi động các cuộc tấn công. Sau một trận càn quét đầu tiên, chúng còn nhúng mã độc vào website trên máy tính của nạn nhân. Mã độc hại mà chúng sử dụng được xác định có tên là RAT Remote Access Trojan (mở cổng hậu trên thiết bị của nạn nhân và giúp tin tặc truy cập điều khiển từ xa), cho phép chúng toàn quyền kiểm soát các máy tính. “Trước đây, mã độc hại này thường được một nhóm người Trung Quốc sử dụng để tấn công vào các trang web của nhà cầm quyền”, công ty Zscaler phát biểu.

Các tin tặc đứng đằng sau vụ tấn công của Blue Termite đã sử dụng kỹ thuật tương tự, dựa theo giám định đã được Kaspersky công bố. Việc sử dụng lỗ hổng Zero-day từ Hacking Team đã có thể làm cho một số trang web của Nhật Bản bị lây nhiễm nặng.

Kaspersky cho biết thêm rằng một trong những trang web bị nhiễm độc thuộc về một “thành viên rất nổi bật của chính phủ Nhật Bản”. Bất cứ ai ghé thăm trang web này đều có thể làm cho máy tính của họ bị xâm nhập, và những tin tặc sẽ sử dụng mã nguồn để lọc ra bất kỳ địa chỉ IP nào “được xác định thuộc về một trong những tổ chức của chính phủ Nhật Bản”.

Cũng giống như trong vụ tấn công được phát hiện bởi Zscaler, thì sau đó, các tin tặc đứng đằng sau vụ tấn công của Blue Termite đã nhúng mã độc RAT vào máy tính của nạn nhân. Điều này sẽ cho phép chúng theo dõi tất cả các hoạt động trên các máy tính, và kiểm soát các máy tính theo ý muốn của chúng.

[Chính phủ Trung Quốc] đã thò tay của mình vào chiếc lọ bánh cookie

Bằng chứng cuối cùng liên quan đến các cuộc tấn công của ĐCSTQ đã được Kaspersky tiết lộ, đó là rất nhiều hồ sơ tài liệu và các công cụ do các tin tặc sử dụng được viết bằng tiếng Hoa.

Kaspersky đã có đủ khả năng để xử lý một vài mã nhúng độc hại được sử dụng trong các cuộc tấn công, và cũng đã có thể tự mình phát hiện ra một số tài liệu mà nhóm tin tặc đã từng dùng.

Các tin tặc đã sử dụng một công cụ có giao diện đồ họa để tạo ra các lệnh và kiểm soát máy chủ của chúng, và chúng có những tài liệu kỹ thuật liên quan đến mã nhúng độc hại được sử dụng trong các cuộc tấn công – cả hai thứ này đều là bằng tiếng Hoa.

Cho dù các bằng chứng riêng lẻ có thể không đủ để buộc tội ĐCSTQ, nhưng khi xét một cách tổng thể, thì những bằng chứng trên đã tạo ra một tiếng nói mạnh mẽ để xác nhận rằng chính các tin tặc đang được nhà cầm quyền Trung Quốc bảo trợ, đã và đang đứng đằng sau các vụ tấn công này.

Nhìn chung, thông tin trên cũng có thể chỉ ra sự liên quan đến những thay đổi trong các mục tiêu và phương pháp luận của ĐCSTQ. Các tin tặc đã vận dụng chiêu thức tấn công tương tự như trước đây, khi chúng càn quét các trang web của nước Mỹ. Và khi xét đến bản chất của các mục tiêu mà chúng nhắm đến, thì người ta cho rằng ĐCSTQ có thể đang muốn mở rộng phạm vi của các cuộc tấn công.

“Mặc dù Blue Termite không phải là chiến dịch tấn công mạng đầu tiên nhắm mục tiêu vào Nhật Bản, nhưng nó lại là chiến dịch đầu tiên được Kaspersky Lab phát hiện ra, một chiến dịch mà tập trung mọi nỗ lực nhắm vào các mục tiêu của Nhật Bản”, Suguru Ishimaru – nhà nghiên cứu tại Kaspersky Lab đã viết trong báo cáo của mình.

Tác giả: Joshua Philipp, Epoch Times

Dịch giả: Trà Văn Kính

Toichiro Mizushima – Chủ tịch Cơ quan Hưu trí Nhật Bản phát biểu trong một cuộc họp báo của Bộ Phúc lợi tại Tokyo vào ngày 1 tháng 6 năm 2015. Cơ quan Hưu trí cho biết vào ngày 1 tháng 6, mạng máy tính của họ đã bị tin tặc tấn công, khiến dữ liệu cá nhân của 1,25 triệu người bị rò rỉ (AFP PHOTO / JIJI PRESS JAPAN OUT).

Phân tích tin tức

Nhiều bằng chứng mới đây đã cho thấy rằng chính quyền Trung Quốc đang nhắm mục tiêu vào Nhật Bản trong một hoạt động gián điệp có quy mô lớn, phản ánh những chiến dịch tương tự mà họ đã từng làm với Hoa Kỳ.

Chiến dịch nhắm vào những thông tin bí mật đã bị các nhà nghiên cứu tại công ty an ninh mạng Kaspersky Lab phơi bày vào ngày 20 tháng 8. Hàng trăm nạn nhân đã trở thành mục tiêu của chiến dịch được triển khai từ cuối tháng 11 năm 2013, bao gồm các tổ chức chính phủ và cơ quan hưu trí của người Nhật Bản, và cả các mục tiêu thuộc lĩnh vực nghiên cứu, sản xuất và tài chính.

“Đây là lần đầu tiên Kaspersky Lab phát hiện một chiến dịch tập trung mọi nỗ lực nhắm vào các mục tiêu thuộc Nhật Bản – và nó vẫn đang hoạt động”, theo báo cáo của Kaspersky phân tích về cuộc tấn công này.

Ông Kurt Baumgartner – Trưởng ban Nghiên cứu Bảo mật tại Kaspersky Lab đã cho biết trong một cuộc phỏng vấn qua email: “Chúng tôi không quy trách nhiệm cho ai cả”. Tuy nhiên, trong lúc họ vẫn chưa nói rõ ai là người đứng đằng sau cuộc tấn công này, thì các nhà nghiên cứu đã phát hiện ra 4 bằng chứng liên quan đến nhóm tin tặc “Blue Termite”, cho thấy công việc của nhóm này gắn liền với ĐCSTQ.

Một đồ họa thông tin (infographic) từ công ty an ninh Kaspersky Lab mô tả chi tiết các mục tiêu thuộc Nhật Bản, trong một chiến dịch gián điệp không gian mạng mới đây. (Kaspersky Lab)

Một đồ họa thông tin (infographic) từ công ty an ninh Kaspersky Lab mô tả chi tiết các mục tiêu thuộc Nhật Bản, trong một chiến dịch gián điệp không gian mạng mới đây (Kaspersky Lab)

Những mục tiêu mới của Trung Quốc

Vụ tấn công có một số điểm kỳ lạ cho thấy có nhiều điểm rất tương đồng với các cuộc tấn công chống lại Hoa Kỳ do chính quyền Trung Quốc dàn dựng.

Kaspersky lưu ý mục tiêu chính của cuộc tấn công là nhắm vào cơ quan hưu trí của Nhật Bản, vì cơ quan này rất phù hợp với định hướng mục tiêu mới của các nhóm tin tặc Trung Quốc. Eric Devansky – Trưởng phòng Dịch vụ Bảo mật Toàn cầu của hãng TrueShield Security đã nói với thời báo Đại Kỷ Nguyên trong một cuộc phỏng vấn gần đây: “Chúng tôi đang nhìn thấy một sự chuyển đổi mô hình trong các loại dữ liệu [mà họ đang nhắm vào]”.

Devansky nói rằng trong khi các mục tiêu chính của các nhóm tin tặc của ĐCSTQ thường nhắm đến là tài sản trí tuệ và các dữ liệu này thường được sử dụng để kiếm lợi nhuận, thì những thông tin cá nhân rất có ích cho công tác gián điệp cũng chính là mục tiêu mới của họ.

Tương tự như các cuộc tấn công vào cơ quan hưu trí của Nhật Bản, gần đây người ta ước tính các nhóm tin tặc của ĐCSTQ đã đánh cắp hơn 80 triệu hồ sơ về người dân Mỹ từ tập đoàn bảo hiểm y tế Anthem Inc. Không lâu sau đó, nhóm tin tặc liên quan đến cuộc tấn công vào tập đoàn Anthem, cũng đã càn quét Văn phòng Quản lý Nhân sự Liên bang Mỹ, nhằm đánh cắp lý lịch và hồ sơ cá nhân của gần 21,5 triệu nhân viên liên bang.

Một nguồn tin am hiểu về các hoạt động gián điệp của Trung Quốc đã nói với thời báo Đại Kỷ Nguyên rằng các dữ liệu này đang được sử dụng để xây dựng một cơ sở dữ liệu về thông tin cá nhân của người Mỹ, bằng cách sử dụng một hệ thống có cùng phần mềm với chương trình gián điệp trong nước của Trung Quốc gọi là “Hệ thống tín dụng xã hội”. Những cuộc tấn công mạng nhắm vào Nhật Bản đã cho thấy rằng ĐCSTQ đang mở rộng cơ sở dữ liệu của họ, không chỉ bao gồm thông tin cá nhân của người Mỹ, mà nay còn có thêm thông tin của người Nhật.

Chính quyền Trung Quốc trực tiếp chỉ đạo

Các tổ chức nằm trong mục tiêu của cuộc tấn công, bên cạnh cơ quan hưu trí của người Nhật Bản, thì còn có rất nhiều – và nhiều tổ chức nằm trong các mục tiêu bổ sung này thì rất phù hợp với những chương trình của ĐCSTQ.

Ông Baumgartner cho biết, trong cuộc tấn công này, các nhóm tin tặc “đang thu thập trong mọi khả năng có thể bất kỳ dữ liệu nào mà có liên quan đáng kể đến địa chính trị và công nghệ của Nhật Bản”.

Một trong những chính sách do ĐCSTQ trực tiếp chỉ đạo cho hành vi trộm cắp về sở hữu trí tuệ để đạt được lợi ích kinh tế là Dự án 863, được cựu lãnh đạo ĐCSTQ Đặng Tiểu Bình khởi xướng vào năm 1986, và sau đó được cập nhật vào năm 1992 và 1996.

Dự án 863 “cung cấp tài chính và hướng dẫn cho các hoạt động bí mật nhằm lấy được công nghệ và thông tin kinh tế nhạy cảm của Mỹ “, theo một báo cáo của Văn phòng Điều hành Phản gián Quốc gia Mỹ. Chương trình này đã xác định rõ 9 ngành công nghiệp, bao gồm công nghệ sinh học, không gian, công nghệ thông tin, công nghệ laser, tự động hóa, năng lượng, vật liệu mới, viễn thông và công nghệ biển.

Một số ngành công nghiệp đã bị nhóm tin tặc Blue Termite tấn công có liên quan mật thiết với 4 lĩnh vực [nằm trong những mục tiêu] mà Dự án 863 đã đề ra. Đối với lĩnh vực công nghệ tự động hoá, các nhóm tin tặc này đã nhắm mục tiêu vào các ngành công nghiệp Nhật Bản trong lĩnh vực xây dựng, robot và dây chuyền sản xuất. Đối với lĩnh vực năng lượng, họ nhắm mục tiêu vào ngành công nghiệp điện và năng lượng Nhật Bản. Còn đối với lĩnh vực công nghệ thông tin và truyền thông, các nhóm tin tặc này nhắm mục tiêu vào các ngành công nghiệp vệ tinh, các dịch vụ thông tin, phương tiện truyền thông Nhật Bản.

Một công cụ mới

Với một mức độ cao hơn về mặt kỹ thuật, cách mà nhóm tin tặc này làm cho các mạng máy tính bị nhiễm thì cũng rất đáng nói. Phương pháp của chúng tương ứng với những thay đổi gần đây trong các vụ tấn công mạng của chính quyền Trung Quốc.

Kaspersky bắt đầu theo dõi các cuộc tấn công của nhóm tin tặc Blue Termite kể từ tháng 10 năm 2014. Ban đầu, nhóm tin tặc này đã sử dụng các cuộc tấn công theo kiểu lừa đảo – thường gửi những email có virus lây nhiễm cho từng nạn nhân – dựa trên cơ sở này, nhóm tin tặc sẽ được quyền truy cập vào các máy tính nằm trong mục tiêu của chúng.

Tuy nhiên, đến ngày 7 tháng 8 thì chúng đã thay đổi phương pháp này, dựa theo số liệu được công bố bởi Kaspersky.

Chỉ trước đó vài ngày, vào ngày 3 tháng 8, một nhóm tin tặc hoạt động chính trị đã rò rỉ thông tin về một công ty của Ý có tên là Hacking Team – chuyên cung cấp phần mềm gián điệp cho các chính phủ.

Nhóm này đã làm rò rỉ lỗ hổng Zero-day – một kiểu tấn công mạng liên tục, không ngơi nghỉ, và gần như không bị phát hiện bởi các công ty an ninh – mà Hacking Team thường xuyên sử dụng trong các cuộc tấn công. Kiểu tấn công này liên quan đến việc gây nhiễm độc cho các trang web mà các nạn nhân của vụ tấn công thường hay truy cập, được biết đến với tên “tấn công vũng nước mồi” (watering hole attack), và bao gồm những đoạn mã để lọc ra các mục tiêu mong muốn.

Chẳng bao lâu sau khi lỗ hổng Zero-day được sử dụng bởi Hacking Team bị tiết lộ ra bên ngoài, nhóm tin tặc của ĐCSTQ đã chiếm được nó, và bắt đầu thực hiện những vụ tấn công của riêng họ.

Cuộc tấn công đầu tiên theo kiểu như vậy đã được tiết lộ bởi công ty an ninh mạng Zscaler vào ngày 14 tháng 8. Trong một báo cáo, nó đã trình bày chi tiết một cuộc tấn công của Trung Quốc chống lại một “công ty dịch vụ tài chính rất nổi tiếng”, nhưng chúng tôi xin được giấu tên.

Các tin tặc Trung Quốc đã sử dụng lỗ hổng Zero-day để khởi động các cuộc tấn công. Sau một trận càn quét đầu tiên, chúng còn nhúng mã độc vào website trên máy tính của nạn nhân. Mã độc hại mà chúng sử dụng được xác định có tên là RAT Remote Access Trojan (mở cổng hậu trên thiết bị của nạn nhân và giúp tin tặc truy cập điều khiển từ xa), cho phép chúng toàn quyền kiểm soát các máy tính. “Trước đây, mã độc hại này thường được một nhóm người Trung Quốc sử dụng để tấn công vào các trang web của nhà cầm quyền”, công ty Zscaler phát biểu.

Các tin tặc đứng đằng sau vụ tấn công của Blue Termite đã sử dụng kỹ thuật tương tự, dựa theo giám định đã được Kaspersky công bố. Việc sử dụng lỗ hổng Zero-day từ Hacking Team đã có thể làm cho một số trang web của Nhật Bản bị lây nhiễm nặng.

Kaspersky cho biết thêm rằng một trong những trang web bị nhiễm độc thuộc về một “thành viên rất nổi bật của chính phủ Nhật Bản”. Bất cứ ai ghé thăm trang web này đều có thể làm cho máy tính của họ bị xâm nhập, và những tin tặc sẽ sử dụng mã nguồn để lọc ra bất kỳ địa chỉ IP nào “được xác định thuộc về một trong những tổ chức của chính phủ Nhật Bản”.

Cũng giống như trong vụ tấn công được phát hiện bởi Zscaler, thì sau đó, các tin tặc đứng đằng sau vụ tấn công của Blue Termite đã nhúng mã độc RAT vào máy tính của nạn nhân. Điều này sẽ cho phép chúng theo dõi tất cả các hoạt động trên các máy tính, và kiểm soát các máy tính theo ý muốn của chúng.

[Chính phủ Trung Quốc] đã thò tay của mình vào chiếc lọ bánh cookie

Bằng chứng cuối cùng liên quan đến các cuộc tấn công của ĐCSTQ đã được Kaspersky tiết lộ, đó là rất nhiều hồ sơ tài liệu và các công cụ do các tin tặc sử dụng được viết bằng tiếng Hoa.

Kaspersky đã có đủ khả năng để xử lý một vài mã nhúng độc hại được sử dụng trong các cuộc tấn công, và cũng đã có thể tự mình phát hiện ra một số tài liệu mà nhóm tin tặc đã từng dùng.

Các tin tặc đã sử dụng một công cụ có giao diện đồ họa để tạo ra các lệnh và kiểm soát máy chủ của chúng, và chúng có những tài liệu kỹ thuật liên quan đến mã nhúng độc hại được sử dụng trong các cuộc tấn công – cả hai thứ này đều là bằng tiếng Hoa.

Cho dù các bằng chứng riêng lẻ có thể không đủ để buộc tội ĐCSTQ, nhưng khi xét một cách tổng thể, thì những bằng chứng trên đã tạo ra một tiếng nói mạnh mẽ để xác nhận rằng chính các tin tặc đang được nhà cầm quyền Trung Quốc bảo trợ, đã và đang đứng đằng sau các vụ tấn công này.

Nhìn chung, thông tin trên cũng có thể chỉ ra sự liên quan đến những thay đổi trong các mục tiêu và phương pháp luận của ĐCSTQ. Các tin tặc đã vận dụng chiêu thức tấn công tương tự như trước đây, khi chúng càn quét các trang web của nước Mỹ. Và khi xét đến bản chất của các mục tiêu mà chúng nhắm đến, thì người ta cho rằng ĐCSTQ có thể đang muốn mở rộng phạm vi của các cuộc tấn công.

“Mặc dù Blue Termite không phải là chiến dịch tấn công mạng đầu tiên nhắm mục tiêu vào Nhật Bản, nhưng nó lại là chiến dịch đầu tiên được Kaspersky Lab phát hiện ra, một chiến dịch mà tập trung mọi nỗ lực nhắm vào các mục tiêu của Nhật Bản”, Suguru Ishimaru – nhà nghiên cứu tại Kaspersky Lab đã viết trong báo cáo của mình.

Tác giả: Joshua Philipp, Epoch Times

Dịch giả: Trà Văn Kính

Bàn ra tán vào (0)

Các tin đã đăng

- "Sinh thái học dưới góc nhìn của Tam giáo" - Gs Thái Công Tụng / Trần Văn Giang (ghi lại)

- Chuyện Ukraine : Mặt trận không tiếng súng Cyberwar (Chiến tranh mạng) – Trần Lý ( TVQ chuyển )

- Tàu thăm dò Perseverance hạ cánh sao Hỏa sau '7 phút kinh hoàng'

- Các nhà nghiên cứu tìm ra công nghệ mới cho phép sạc điện thoại thông qua sóng Wi-Fi

- Các nhà nghiên cứu tìm ra công nghệ mới cho phép sạc điện thoại thông qua sóng Wi-Fi

Dấu vân tay của chính quyền Trung Quốc đang lộ rõ trong những hoạt động gián điệp nhắm vào Nhật Bản

oichiro Mizushima – Chủ tịch Cơ quan Hưu trí Nhật Bản phát biểu trong một cuộc họp báo của Bộ Phúc lợi tại Tokyo vào ngày 1 tháng 6 năm 2015.

Toichiro Mizushima – Chủ tịch Cơ quan Hưu trí Nhật Bản phát biểu trong một cuộc họp báo của Bộ Phúc lợi tại Tokyo vào ngày 1 tháng 6 năm 2015. Cơ quan Hưu trí cho biết vào ngày 1 tháng 6, mạng máy tính của họ đã bị tin tặc tấn công, khiến dữ liệu cá nhân của 1,25 triệu người bị rò rỉ (AFP PHOTO / JIJI PRESS JAPAN OUT).

Phân tích tin tức

Nhiều bằng chứng mới đây đã cho thấy rằng chính quyền Trung Quốc đang nhắm mục tiêu vào Nhật Bản trong một hoạt động gián điệp có quy mô lớn, phản ánh những chiến dịch tương tự mà họ đã từng làm với Hoa Kỳ.

Chiến dịch nhắm vào những thông tin bí mật đã bị các nhà nghiên cứu tại công ty an ninh mạng Kaspersky Lab phơi bày vào ngày 20 tháng 8. Hàng trăm nạn nhân đã trở thành mục tiêu của chiến dịch được triển khai từ cuối tháng 11 năm 2013, bao gồm các tổ chức chính phủ và cơ quan hưu trí của người Nhật Bản, và cả các mục tiêu thuộc lĩnh vực nghiên cứu, sản xuất và tài chính.

“Đây là lần đầu tiên Kaspersky Lab phát hiện một chiến dịch tập trung mọi nỗ lực nhắm vào các mục tiêu thuộc Nhật Bản – và nó vẫn đang hoạt động”, theo báo cáo của Kaspersky phân tích về cuộc tấn công này.

Ông Kurt Baumgartner – Trưởng ban Nghiên cứu Bảo mật tại Kaspersky Lab đã cho biết trong một cuộc phỏng vấn qua email: “Chúng tôi không quy trách nhiệm cho ai cả”. Tuy nhiên, trong lúc họ vẫn chưa nói rõ ai là người đứng đằng sau cuộc tấn công này, thì các nhà nghiên cứu đã phát hiện ra 4 bằng chứng liên quan đến nhóm tin tặc “Blue Termite”, cho thấy công việc của nhóm này gắn liền với ĐCSTQ.

Một đồ họa thông tin (infographic) từ công ty an ninh Kaspersky Lab mô tả chi tiết các mục tiêu thuộc Nhật Bản, trong một chiến dịch gián điệp không gian mạng mới đây. (Kaspersky Lab)

Một đồ họa thông tin (infographic) từ công ty an ninh Kaspersky Lab mô tả chi tiết các mục tiêu thuộc Nhật Bản, trong một chiến dịch gián điệp không gian mạng mới đây (Kaspersky Lab)

Những mục tiêu mới của Trung Quốc

Vụ tấn công có một số điểm kỳ lạ cho thấy có nhiều điểm rất tương đồng với các cuộc tấn công chống lại Hoa Kỳ do chính quyền Trung Quốc dàn dựng.

Kaspersky lưu ý mục tiêu chính của cuộc tấn công là nhắm vào cơ quan hưu trí của Nhật Bản, vì cơ quan này rất phù hợp với định hướng mục tiêu mới của các nhóm tin tặc Trung Quốc. Eric Devansky – Trưởng phòng Dịch vụ Bảo mật Toàn cầu của hãng TrueShield Security đã nói với thời báo Đại Kỷ Nguyên trong một cuộc phỏng vấn gần đây: “Chúng tôi đang nhìn thấy một sự chuyển đổi mô hình trong các loại dữ liệu [mà họ đang nhắm vào]”.

Devansky nói rằng trong khi các mục tiêu chính của các nhóm tin tặc của ĐCSTQ thường nhắm đến là tài sản trí tuệ và các dữ liệu này thường được sử dụng để kiếm lợi nhuận, thì những thông tin cá nhân rất có ích cho công tác gián điệp cũng chính là mục tiêu mới của họ.

Tương tự như các cuộc tấn công vào cơ quan hưu trí của Nhật Bản, gần đây người ta ước tính các nhóm tin tặc của ĐCSTQ đã đánh cắp hơn 80 triệu hồ sơ về người dân Mỹ từ tập đoàn bảo hiểm y tế Anthem Inc. Không lâu sau đó, nhóm tin tặc liên quan đến cuộc tấn công vào tập đoàn Anthem, cũng đã càn quét Văn phòng Quản lý Nhân sự Liên bang Mỹ, nhằm đánh cắp lý lịch và hồ sơ cá nhân của gần 21,5 triệu nhân viên liên bang.

Một nguồn tin am hiểu về các hoạt động gián điệp của Trung Quốc đã nói với thời báo Đại Kỷ Nguyên rằng các dữ liệu này đang được sử dụng để xây dựng một cơ sở dữ liệu về thông tin cá nhân của người Mỹ, bằng cách sử dụng một hệ thống có cùng phần mềm với chương trình gián điệp trong nước của Trung Quốc gọi là “Hệ thống tín dụng xã hội”. Những cuộc tấn công mạng nhắm vào Nhật Bản đã cho thấy rằng ĐCSTQ đang mở rộng cơ sở dữ liệu của họ, không chỉ bao gồm thông tin cá nhân của người Mỹ, mà nay còn có thêm thông tin của người Nhật.

Chính quyền Trung Quốc trực tiếp chỉ đạo

Các tổ chức nằm trong mục tiêu của cuộc tấn công, bên cạnh cơ quan hưu trí của người Nhật Bản, thì còn có rất nhiều – và nhiều tổ chức nằm trong các mục tiêu bổ sung này thì rất phù hợp với những chương trình của ĐCSTQ.

Ông Baumgartner cho biết, trong cuộc tấn công này, các nhóm tin tặc “đang thu thập trong mọi khả năng có thể bất kỳ dữ liệu nào mà có liên quan đáng kể đến địa chính trị và công nghệ của Nhật Bản”.

Một trong những chính sách do ĐCSTQ trực tiếp chỉ đạo cho hành vi trộm cắp về sở hữu trí tuệ để đạt được lợi ích kinh tế là Dự án 863, được cựu lãnh đạo ĐCSTQ Đặng Tiểu Bình khởi xướng vào năm 1986, và sau đó được cập nhật vào năm 1992 và 1996.

Dự án 863 “cung cấp tài chính và hướng dẫn cho các hoạt động bí mật nhằm lấy được công nghệ và thông tin kinh tế nhạy cảm của Mỹ “, theo một báo cáo của Văn phòng Điều hành Phản gián Quốc gia Mỹ. Chương trình này đã xác định rõ 9 ngành công nghiệp, bao gồm công nghệ sinh học, không gian, công nghệ thông tin, công nghệ laser, tự động hóa, năng lượng, vật liệu mới, viễn thông và công nghệ biển.

Một số ngành công nghiệp đã bị nhóm tin tặc Blue Termite tấn công có liên quan mật thiết với 4 lĩnh vực [nằm trong những mục tiêu] mà Dự án 863 đã đề ra. Đối với lĩnh vực công nghệ tự động hoá, các nhóm tin tặc này đã nhắm mục tiêu vào các ngành công nghiệp Nhật Bản trong lĩnh vực xây dựng, robot và dây chuyền sản xuất. Đối với lĩnh vực năng lượng, họ nhắm mục tiêu vào ngành công nghiệp điện và năng lượng Nhật Bản. Còn đối với lĩnh vực công nghệ thông tin và truyền thông, các nhóm tin tặc này nhắm mục tiêu vào các ngành công nghiệp vệ tinh, các dịch vụ thông tin, phương tiện truyền thông Nhật Bản.

Một công cụ mới

Với một mức độ cao hơn về mặt kỹ thuật, cách mà nhóm tin tặc này làm cho các mạng máy tính bị nhiễm thì cũng rất đáng nói. Phương pháp của chúng tương ứng với những thay đổi gần đây trong các vụ tấn công mạng của chính quyền Trung Quốc.

Kaspersky bắt đầu theo dõi các cuộc tấn công của nhóm tin tặc Blue Termite kể từ tháng 10 năm 2014. Ban đầu, nhóm tin tặc này đã sử dụng các cuộc tấn công theo kiểu lừa đảo – thường gửi những email có virus lây nhiễm cho từng nạn nhân – dựa trên cơ sở này, nhóm tin tặc sẽ được quyền truy cập vào các máy tính nằm trong mục tiêu của chúng.

Tuy nhiên, đến ngày 7 tháng 8 thì chúng đã thay đổi phương pháp này, dựa theo số liệu được công bố bởi Kaspersky.

Chỉ trước đó vài ngày, vào ngày 3 tháng 8, một nhóm tin tặc hoạt động chính trị đã rò rỉ thông tin về một công ty của Ý có tên là Hacking Team – chuyên cung cấp phần mềm gián điệp cho các chính phủ.

Nhóm này đã làm rò rỉ lỗ hổng Zero-day – một kiểu tấn công mạng liên tục, không ngơi nghỉ, và gần như không bị phát hiện bởi các công ty an ninh – mà Hacking Team thường xuyên sử dụng trong các cuộc tấn công. Kiểu tấn công này liên quan đến việc gây nhiễm độc cho các trang web mà các nạn nhân của vụ tấn công thường hay truy cập, được biết đến với tên “tấn công vũng nước mồi” (watering hole attack), và bao gồm những đoạn mã để lọc ra các mục tiêu mong muốn.

Chẳng bao lâu sau khi lỗ hổng Zero-day được sử dụng bởi Hacking Team bị tiết lộ ra bên ngoài, nhóm tin tặc của ĐCSTQ đã chiếm được nó, và bắt đầu thực hiện những vụ tấn công của riêng họ.

Cuộc tấn công đầu tiên theo kiểu như vậy đã được tiết lộ bởi công ty an ninh mạng Zscaler vào ngày 14 tháng 8. Trong một báo cáo, nó đã trình bày chi tiết một cuộc tấn công của Trung Quốc chống lại một “công ty dịch vụ tài chính rất nổi tiếng”, nhưng chúng tôi xin được giấu tên.

Các tin tặc Trung Quốc đã sử dụng lỗ hổng Zero-day để khởi động các cuộc tấn công. Sau một trận càn quét đầu tiên, chúng còn nhúng mã độc vào website trên máy tính của nạn nhân. Mã độc hại mà chúng sử dụng được xác định có tên là RAT Remote Access Trojan (mở cổng hậu trên thiết bị của nạn nhân và giúp tin tặc truy cập điều khiển từ xa), cho phép chúng toàn quyền kiểm soát các máy tính. “Trước đây, mã độc hại này thường được một nhóm người Trung Quốc sử dụng để tấn công vào các trang web của nhà cầm quyền”, công ty Zscaler phát biểu.

Các tin tặc đứng đằng sau vụ tấn công của Blue Termite đã sử dụng kỹ thuật tương tự, dựa theo giám định đã được Kaspersky công bố. Việc sử dụng lỗ hổng Zero-day từ Hacking Team đã có thể làm cho một số trang web của Nhật Bản bị lây nhiễm nặng.

Kaspersky cho biết thêm rằng một trong những trang web bị nhiễm độc thuộc về một “thành viên rất nổi bật của chính phủ Nhật Bản”. Bất cứ ai ghé thăm trang web này đều có thể làm cho máy tính của họ bị xâm nhập, và những tin tặc sẽ sử dụng mã nguồn để lọc ra bất kỳ địa chỉ IP nào “được xác định thuộc về một trong những tổ chức của chính phủ Nhật Bản”.

Cũng giống như trong vụ tấn công được phát hiện bởi Zscaler, thì sau đó, các tin tặc đứng đằng sau vụ tấn công của Blue Termite đã nhúng mã độc RAT vào máy tính của nạn nhân. Điều này sẽ cho phép chúng theo dõi tất cả các hoạt động trên các máy tính, và kiểm soát các máy tính theo ý muốn của chúng.

[Chính phủ Trung Quốc] đã thò tay của mình vào chiếc lọ bánh cookie

Bằng chứng cuối cùng liên quan đến các cuộc tấn công của ĐCSTQ đã được Kaspersky tiết lộ, đó là rất nhiều hồ sơ tài liệu và các công cụ do các tin tặc sử dụng được viết bằng tiếng Hoa.

Kaspersky đã có đủ khả năng để xử lý một vài mã nhúng độc hại được sử dụng trong các cuộc tấn công, và cũng đã có thể tự mình phát hiện ra một số tài liệu mà nhóm tin tặc đã từng dùng.

Các tin tặc đã sử dụng một công cụ có giao diện đồ họa để tạo ra các lệnh và kiểm soát máy chủ của chúng, và chúng có những tài liệu kỹ thuật liên quan đến mã nhúng độc hại được sử dụng trong các cuộc tấn công – cả hai thứ này đều là bằng tiếng Hoa.

Cho dù các bằng chứng riêng lẻ có thể không đủ để buộc tội ĐCSTQ, nhưng khi xét một cách tổng thể, thì những bằng chứng trên đã tạo ra một tiếng nói mạnh mẽ để xác nhận rằng chính các tin tặc đang được nhà cầm quyền Trung Quốc bảo trợ, đã và đang đứng đằng sau các vụ tấn công này.

Nhìn chung, thông tin trên cũng có thể chỉ ra sự liên quan đến những thay đổi trong các mục tiêu và phương pháp luận của ĐCSTQ. Các tin tặc đã vận dụng chiêu thức tấn công tương tự như trước đây, khi chúng càn quét các trang web của nước Mỹ. Và khi xét đến bản chất của các mục tiêu mà chúng nhắm đến, thì người ta cho rằng ĐCSTQ có thể đang muốn mở rộng phạm vi của các cuộc tấn công.

“Mặc dù Blue Termite không phải là chiến dịch tấn công mạng đầu tiên nhắm mục tiêu vào Nhật Bản, nhưng nó lại là chiến dịch đầu tiên được Kaspersky Lab phát hiện ra, một chiến dịch mà tập trung mọi nỗ lực nhắm vào các mục tiêu của Nhật Bản”, Suguru Ishimaru – nhà nghiên cứu tại Kaspersky Lab đã viết trong báo cáo của mình.

Tác giả: Joshua Philipp, Epoch Times

Dịch giả: Trà Văn Kính